「行った場所 編」が先に有るので、それをお先にどうぞ。

ここでは買って良かった物と触れたコンテンツについて。

自転車 CarryMe

行った場所編における海外旅行と同じくらいにはずーーーっと悩み倒していた「何らかの交通手段が欲しい」という部分について、ついにCarryMeという自転車を買う選択になりました。

なぜこの自転車なのかというと、住んでいる物件に駐車場も駐輪場も無く近場にも無い、地上階住みでもなく更にエレベーターも無いという条件で買おうと思うと、「非常に軽量な折り畳み自転車」以外の選択肢が無いからです。

乗り心地は超小径車なのも有って気を使う部分も有りますし、変速も電動アシストも無いので坂道はちゃんと重かったりしますが、当初の要件はちゃんと意図通り満たしていて、なかなか良い買い物だったと思います。休日の買い物メインですが、たまにぶらぶら徒歩では時間のかかる場所にも出かけたりしています。

ポット型のスチーム式加湿器

具体的にはこれです: https://www.amazon.co.jp/dp/B09C1NZ66C/?th=1

これまでにもスチーム式加湿器を買っては、故障からの買い替えをしていましたが、ポット型のスチーム式は初めての購入。ポット型の難点として消費電力はスチーム式の中でもさらに上がってしまうのですが、タンク内部の清掃のしやすさが段違いですね。

手や指が入りづらい場所は無く、クエン酸洗浄時のカルキの落ち方もタンク型の樹脂筐体に比べて落ちやすい感じがします。

耐久性がどうなるかは様子見ですが、タンク+樹脂筐体にはすでに戻れないですね。

Realforce R3S のキーキャップ

以前から使っているキーボード Realforce R3 のキーキャップを一部取り替えました。これによるメリットは別に全く無いのですが、なかなか気に入っています。

FINAL FANTASY XV

ちまちま触っていたFF15ですが、年始に本腰を入れてやっとクリアしました。正直、悪い所についても色々あるタイトルです。シナリオやゲーム性以外の部分の話だけに絞っても、例えばシンプルにクラッシュしやすいのにダンジョン内でセーブが出来ないからダンジョン中にクラッシュすると最初からやり直しになったり……。とはいえ、FF15ならではの良さ、他のゲームや他のFFナンバリングタイトルでは得られない良さも多く有り、クリアして良かったと思いますね。

「やっぱつれぇわ」はちゃんと本編で聴いてくれ。

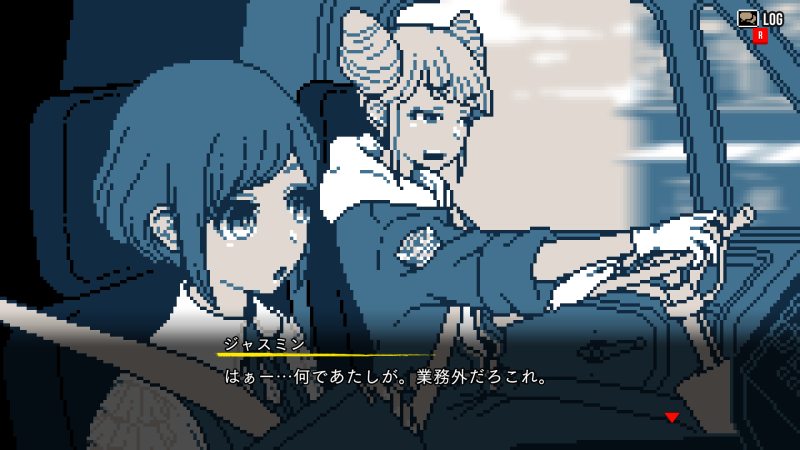

都市伝説解体センター

面白かったですねー。主人公は都市伝説にまつわるトラブルを解決していく「都市伝説解体センター」にひょんな理由から協力していくのだが、一つ一つのトラブルの背後で大きな話が動き始め……という感じのアドベンチャーゲームです。推理はライブ感重視なのでそこまで複雑ではなくゲーム性としては軽めに楽しめます。終盤に大きな驚きが有るタイプの作品なのでネタバレ無しでやりましょう。

モンスターハンター ワイルズ

いろいろな方向で評判が良かったり悪かったりするモンハン最新作ですが、モンハンシリーズ初プレイの視点からするとプレイしやすい作品で良かったです。特にセクレト(ほぼいつでも乗れる乗り物の動物)のおかげでシリーズ初心者でも窮地からのリカバリーがしやすいのは優しかったですね。学生時代の友人と久しぶりにゲームのマルチが出来たのもワイルズで、そう言う点でも良かったですね。

首都高バトル

相当久しぶりの首都高バトルシリーズ新作。クローズドなレースコースと化した首都高速を舞台に走り屋たちとのバトルを楽しむレースゲームです。いろいろと「ちょうど良い」感じの出来と濃さで、楽しくプレイできて良かったです。

魔法少女ノ魔女裁判

今年一番良かったのも一番刺さったのも「まのさば」です。推理パートのあるノベルゲームですが、ノベルゲーだと思ってもらって大丈夫です。内容的に人を選ぶ部分は有りますが、私はだいぶ満足度が高かったですね。ネタバレに触れずにプレイしてほしいので多くは語りませんが、触れるとしたら「演出」がとても良いゲームでしたね。「良い演出」で飯が食える人にはとてもお勧めです。

その他のゲーム

未クリアの物も含め、ゲームだと他には「PowerWash Simulator 2」「Hookah Haze」「イナズマイレブン 英雄たちのヴィクトリーロード」「エスケープ フロム ダッコフ」とかに触れましたね。あとは相変わらず「Cities Skylines 2」と「ストリートファイター 6」も面白いです。

Cities Skylines 2 は二つ目の街が人口60万を超えたあたりで、今年の大型アプデ(Bridges & Ports と 自転車アプデ)が来て、物流関係と商業の需要不足、デスウェーブによる無限霊柩車需要などいくつかの問題が来たので、二つ目の街もここまでかなぁという所。次はどうしようかな。

トワイライト・ウォリアーズ 決戦! 九龍城砦

九龍城砦を舞台にしたアクション映画です。とにかく各登場人物に魅力があるのと、九龍城砦の背景美術が良いですね。ただただカッコいいシーンをたくさん観られます。ストーリー的にはシンプルなアクション物なので、ハードルを上げ過ぎず気軽に見ると盛り上がれるかと。

劇場版 孤独のグルメ

孤独のグルメを劇場版にするとこういう感じになるんだ!という感じの映画です。6割くらい近い例を挙げると劇場版ドラえもんみたいな感じかも。ちゃんと面白いですよ。普通におすすめできます。

国宝

上映時間の長さ以外はほとんどどういう内容か知らずに見ましたが、なかなか良かったです。一人の人間の人生を味わうような作品でした。個人的には映像の美しさが良かったですね。劇中で演じられる『鷺娘』にはただただ美しさを感じました。

一つだけネタバレに触れるとすると「糖尿病は怖い」ですね。

プロジェクト・ヘイル・メアリー

SF小説です。どういう感じのストーリーかは、それ自体がネタバレな感じも有り触れられないです。SFといっても凄く難解という部分は少なく、宇宙冒険物としてワクワクしながら読める感じでしたね。宇宙パートと地球パートがあり、地球パートの方も大きなプロジェクトに向かって突き進んでいく感じが楽しかったですね。むしろ地球パートの方が好きだったかも。

地面師たち

Netflix配信のドラマです。年始に一気見しました。最後の締めくくりはちょっと「そういう感じか~」という感じも有りつつ、過程は評判通りのスリリングさで面白かったですね。

VTuber最協決定戦 Ver.STREET FIGHTER 6 (V最スト6)、League The K4sen (LTK)、KZHCUP RUMBLE in STREET FIGHTER 6

今年もストリーマー、Vtuber系の大会コンテンツをいろいろ観ました。やはり大会コンテンツは事前の練習期間から本番どうなるかまで、それぞれの取り組みや頑張り、成長や苦しみ、コーチやチームメイト同士での交流の面白さなど「食べられる部分」が多くて楽しいです。

観ている側は観ている側で、それぞれのチームが頑張っている所を観ているからこそ本番はどちらかが勝ちどちらかが負けるのがつらさもあったりそこもまた面白さだったり。

この3つの大会だけでも相当な時間を観ていたんじゃないかと思います。特にLTKなんて半年間にわたるリーグでしたからね。楽しませていただきました。参加者の皆様はお疲れ様でした。

善き人のためのソナタ

映画です。なんでここでこの映画なのかは分かる人には分かるやつです。ベルリンが東西で分かれていた時代の秘密警察を舞台にした映画ですが、しっとりとした善意とにじり寄る緊迫感のバランスが良い映画でした。

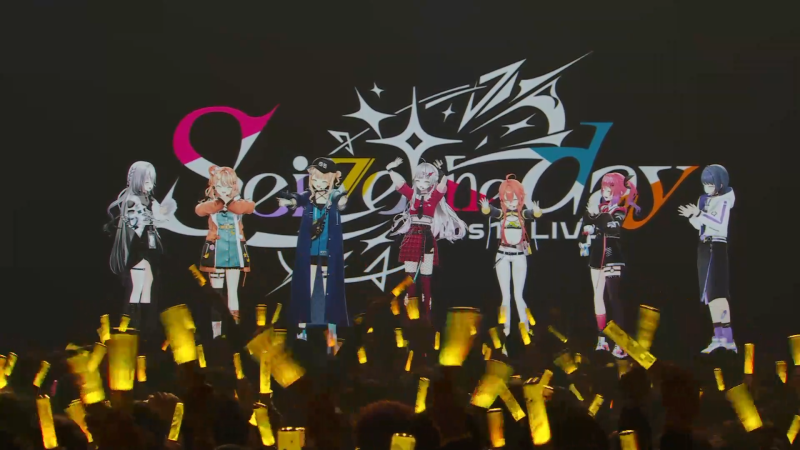

Idios 1st LIVE “Seize the day”

ライブ系だと Idios (いでぃおす。にじさんじの中のユニットのようなものの一つ) の3D LIVEを配信で観ました。相当準備したんだろうなというのが伝わる構成とクオリティで見ごたえがあり、観て良かったですね。Idios、良いユニットです。

あとはぶいすぽっのライブイベント「DIAMOND in the ROUGH」も良かったですね。

今年のイラスト制作

今年は4点。二次創作でにじさんじ所属ライバーの「魔界ノりりむ」さんと「天宮こころ」さん、都市伝説解体センターの「福来あざみ」さん、魔法少女ノ魔女裁判より「橘シェリー」さん ※このイラストはネタバレ注意」。来年も気が向いて、かつ心の余裕が有れば描きたいですね。

来年については、スト6でいよいよ本格的にダイヤランク入りを目指したいなと思ったりしますねぇ。